Cuối ngày 15/5, hơn 200.000 máy tính tại 150 quốc gia đã bị nhiễm mã độc tống tiền WannaCry, phần lớn tại châu Âu, theo Reuters.

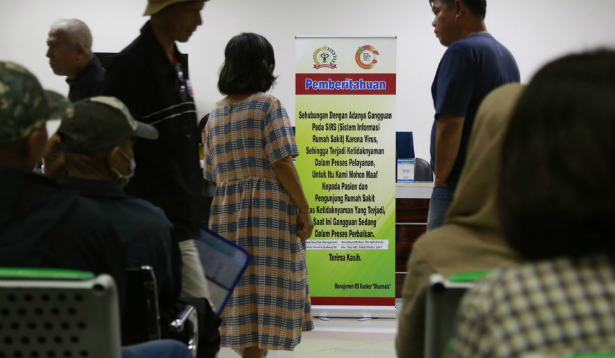

Tại Anh, hệ thống y tế điêu đứng vì mã độc khiến các chuyên gia an ninh mạng của chính phủ phải làm việc suốt đêm 14/5 để hạn chế tối đa ảnh hưởng của WannaCry. Tập đoàn năng lượng PetroChina (Trung Quốc), xác nhận hệ thống thanh toán tại một số trạm xăng đã bị tấn công. Trong khi đó, một số sở cảnh sát và ban ngành địa phương của Trung Quốc cũng bị ảnh hưởng. Nhật Bản xác nhận có 2 trường hợp bị WannaCry tấn công. Một bệnh viện ung thư ở Indonesia sau khi bị tấn công mạng cũng đã phục hồi hơn 70% hệ thống.

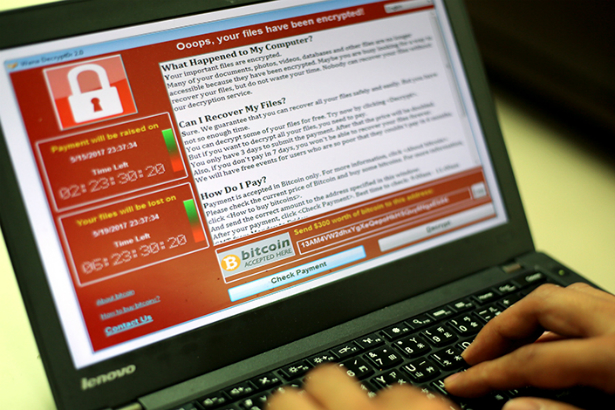

|

| Thông báo đòi tiền chuộc của hacker sau khi đã mã hóa các dữ liệu quan trọng trên máy tính người sử dụng. Ảnh: TheHackerNews. |

“Nhìn vào hồ sơ, chúng tôi thấy vẫn có rất nhiều nạn nhân ở châu Á - Thái Bình Dương. Dù châu Á không phải là mục tiêu chính, song không thể nói là hậu quả của vụ tấn công sẽ không lan rộng như các khu vực khác”, Tim Wellsmore, người phụ trách khu vực châu Á - Thái Bình Dương của hãng bảo mật FireEye Inc, tiết lộ và cho hay đặc điểm là các công ty châu Á hiếm khi sẵn lòng công khai là nạn nhân của WannaCry.

WannaCry (hay còn gọi là WannaCrypt, WannaDeCryptor, WanaCrypt0r) là một loại mã độc đang hoành hành trên 150 quốc gia khiến hàng trăm nghìn máy tính bị mã hóa thông tin. Cho đến nay, mã độc này có thể lây lan nhanh chóng từ máy tính này sang máy tính khác mà không cần thông qua email chứa mã độc.

Thông qua mã độc được gửi dưới dạng email chứa một đường link hoặc một file pdf hoặc link dưới dạng “.hta”, tin tặc mã hóa dữ liệu trong các máy tính và yêu cầu các tổ chức, cá nhân phải trả 300-600 USD bằng tiền bitcoin, nếu không sẽ xóa dữ liệu hoặc khóa hệ thống máy tính.

Viết trên trang blog cá nhân ngày 14/5, Chủ tịch Microsoft - ông Brad Smith có ý ngầm ám chỉ Cơ quan An ninh quốc gia Mỹ (NSA) nên chịu trách nhiệm cho vụ tấn công này. “Nó (mã độc tống tiền) mới nổi lên trong năm nay. Chúng ta đã thấy những lỗ hổng bảo mật được CIA ém nhẹm bị phơi bày trên WikiLeaks, rồi giờ những lỗ hổng bị đánh cắp từ NSA đang ảnh hưởng tới nhiều người trên toàn cầu”, ông Smith viết.

Reuters dẫn thông tin từ hai hãng bảo mật hàng đầu thế giới Kaspersky và Symantec hôm 15/5 tìm ra bằng chứng cho thấy mối liên hệ giữa mã độc tống tiền WannaCry gây nhiễm hại cho hơn 300 nghìn máy tính ở 150 quốc gia kể từ hôm thứ Sáu vừa qua và một nhóm tin tặc tại Triều Tiên có tên gọi Lazarus Group.

|

| Bệnh nhân chờ đợi trong một bệnh viện ung thư ở Indonesia bị ảnh hưởng bởi mã độc. Ảnh: Washington Times. |

“Đây là đầu mối tốt nhất về nguồn gốc của WannaCry mà chúng tôi được biết”, nhà nghiên cứu của Kaspersky Kurt Baumgartner chia sẻ với Reuters.

Theo đó, cả hai hãng đều công bố thông tin cụ thể về việc các đoạn code trên phiên bản đầu của WannaCry giống với code của một loại cửa hậu (back door) tạo ra bởi nhóm hacker được cho là có liên hệ với Triều Tiên.

Kaspersky là một trong những hãng nghiên cứu đã theo dõi Lazarus Group trong nhiều năm qua và vừa phát hành báo cáo có tên “Bên dưới mui xe”, cho thấy phương thức hoạt động của nhóm này. “Mức độ tinh vi như thế này là điều không thường xuyên xuất hiện trong thế giới tội phạm trên mạng. Nó đòi hỏi phải được tổ chức và kiểm soát chặt chẽ ở tất cả giai đoạn hoạt động. Đó là lý do chúng tôi nghĩ Lazarus là một mối đe dọa lớn”, đại diện Kaspersky nói. Họ cũng phát hiện ra cuộc tấn công có nguồn gốc từ địa chỉ IP tại Triều Tiên.

Tuy vậy, cả hai công ty đều cho biết hiện vẫn còn quá sớm để khẳng định ai đứng sau vụ tấn công.

Vậy nếu dính WannaCry, người dùng nên xử lý thế nào? Theo sáng lập CyRadar trong lĩnh vực an ninh mạng - Nguyễn Minh Đức, anh từng hỗ trợ nhiều trường hợp dính mã độc và trả tiền. “Kết quả là vẫn giải mã bình thường. Tuy nhiên, theo thống kê của Kaspersky, có 20% là không giải mã được sau khi trả tiền. Nhiều trường hợp, vì dữ liệu quá quan trọng, nên các doanh nghiệp vẫn phải chấp nhận trả tiền. Cái này là do nạn nhân phải tính toán thiệt hơn, còn người ngoài cuộc không thể đưa ra lời khuyên thật chính xác được”, anh Đức cảnh báo.

Chia sẻ trên trang cá nhân, Trưởng phòng Bảo mật thông tin FPT Software - anh Phạm Thế Minh cho hay, để tránh nguy cơ nhiễm độc, người dùng cần lưu ý: Không sử dụng email, truy nhập web khi mới bật máy tính; kiểm tra Windows/hệ điều hành và chương trình Antivirus đã được cập nhật chưa; back-up ngay những dữ liệu quan trọng sang một nơi khác an toàn hơn và nên mã hóa dữ liệu đó, để mặc định virus không thể mở được dữ liệu này.

“Nếu bạn có nghề về IT, cân nhắc việc chặn các cổng 445/137/138/139 (cổng 445 là copy file qua ổ share qua mạng)”, anh Minh khuyến nghị. “Chỉ sử dụng email, truy nhập web khi thấy an toàn, nhưng vẫn cẩn trọng với các email có file/link gửi kèm, kể cả những người bạn làm việc thường xuyên. Ngay khi thấy có vấn đề bất thường, hãy ngắt kết nối như rút dây mạng, tắt Wi-fi rồi gọi IT hỗ trợ”.

WannaCry đang dần trở thành ransomware lây nhiễm lớn nhất lịch sử sau khi càn quét qua nhiều nước trên thế giới. Nhưng Microsoft cho biết, những người dùng Windows 10 được cập nhật thường xuyên sẽ không phải lo trước cơn đại dịch này.

| Ban Công nghệ thông tin FPT (FIM) vừa thông báo, Việt Nam trong nhóm 20 quốc gia có số lượng máy tính nhiễm cao. “Bên cạnh các biện pháp kỹ thuật đã khai trên hệ thống của tập đoàn, FIM đề nghị các bộ phận IT của đơn vị thành viên/chi nhánh thông báo cho nhân viên để hạn chế rủi ro bằng cách: Không mở email chứa các tài liệu nghi ngờ; không bấm vào link không rõ nguồn gốc và đặc biệt mỗi cá nhân phải sao lưu thông tin quan trọng bằng thiết bị lưu trữ ngoài như USB hoặc đưa lên ổ One drive theo account của cá nhân”. Trong trường hợp máy tính bị nhiễm, người dùng sẽ nhìn thấy có hình ảnh và thông tin đòi tiền chuộc, CBNV cần ngay lập tức rút điện cấp cho máy tính, bởi lúc này sẽ không thể tắt được máy tính theo cách thông thường, để mã độc không phát tán sang các máy khác và tiếp tục mã hóa dữ liệu trong máy và gọi cho IT của bộ phận hoặc FIM để được trợ giúp. |

>> FPT cảnh báo mã độc tống tiền

Chi Vy

Ý kiến

()